Article publié le : 10/08/2021

Sommaire de l’article :

- Définitions DoS et DDoS

- Comment se protéger d’un DoS ou DDoS

1 – Définitions de DoS et DDoS

Déjà voyons le sens de ces acronymes.

DoS = Denial of Service / Déni de Service

DDoS = Distributed Denial of Service / Déni de Service Distribué

La différence entre les deux est simple : lors d’une attaque DoS le pirate utilisera un canal d’attaque (une machine, une connexion), alors que lors d’une attaque par DDoS il utilisera une armée de machines-zombies, dont les capacités seront tournées vers une même cible.

Facile donc de comprendre qu’une attaque par DDoS est bien plus sérieuse, car les capacités à déployer pour la mitiger sont plus importantes.

Le DDoS pour les nuls

Attaque par Dos ou DDoS : saturer une infrastructure de millions de tentatives de connexions simultanées pour la rendre inopérante.

Le principe de fonctionnement

Ce type d’attaque est en très forte augmentation pour deux raisons complémentaires :

- Elle nécessite de faibles capacités matérielles pour être mises en œuvre

- Pour une efficacité très importante

En effet, lors d’un conflit armé standard, le principe de l’asymétrie est roi.

On imagine mal un groupe de soldats à pieds armés de fusils pouvoir affronter un Rafale.

Ici pourtant, même des moyens limités peuvent permettre de nuire à des infrastructures beaucoup plus importantes et complexes. Surtout avec l’augmentation des bandes-passantes et de la puissance des ordinateurs personnels.

De plus, ce type d’attaque est souvent celui utilisé par les hackers débutants afin de se roder.

Si le principe général est toujours le même, on pourra trouver plusieurs exemples d’attaques DDoS :

- Tabler sur une limitation connue d’une machine ou d’un système pour l’outrepasser

- Etablir un grand nombre de requêtes de connexion incomplètes (le serveur va mémoriser ces demandes et, s’il y en a trop, sa capacité est outrepassée et il « crash »)

- Utiliser un autre protocole, UDP, prioritaire sur le canal TCP, pour saturer les possibilités d’échange

Et d’autres, via différents protocoles (ICMP, TCP/IP, DNS)

Il y a même des attaques de ce type ciblant des joueurs précis sur les plateformes type Xbox Live ou PSN ! Les pirates sont parfois de mauvais perdants.

2 – Comment se protéger d’un DoS ou DDoS ?

Déjà, premier point : ces attaques sont temporaires.

Il ne s’agit pas d’un rançongiciel par exemple – une fois déployé, il ne vos reste que vos sauvegardes à restaurer.

Non, là l’attaque ne dure que tant que le pirate continue.

Si vous mettez en place des barrières, l’attaque demandera trop de ressources et le pirate passera à autre chose.

Voici comment se prémunir et éviter les attaques par DDoS

Si ces attaques sont de plus en plus fréquentes, les défenses se multiplient et s’améliorent tout autant.

A – Identification et actions manuelles

La chose contre laquelle on ne pourra jamais se prémunir est le caractère imprévisible de l’attaque.

En tant que gestionnaire de serveurs, nous le constatons : ces attaques peuvent survenir au moment du café le lundi à 9h comme le samedi à 3h17, en plein mois d’août. Nos serveurs subissent plusieurs dizaines de milliers de tentatives de piratages chaque semaine. Aucun problème, 99.99% sont repoussées par nos systèmes en place. Reste le 0.01% restant, le centile qui force tout hébergeur à l’humilité. Aucune défense n’est fiable à 100%, alors nous restons vigilants et d’astreinte 24/7.

Avant tout, il faut un diagnostic rapide pour pouvoir prendre des mesures exceptionnelles : ban d’IP, augmentation des capacités, redirection du flux, etc.

L’enjeu sera ensuite la vitesse de décision; qui découle du diagnostic de l’attaque, de la connaissance des machines, des procédures et de l’expérience de l’opérateur.

B – Bouclier

Si le DoS est facile à contrer (IP unique), le DDoS est beaucoup plus compliqué puisque les sources de l’attaque sont multiples.

Tous les (bons ?) hébergements comprennent dans leurs offres un bouclier natif qui protège des attaques DoS et DDoS simples.

De même, contre les attaques SYN flood, un bon paramétrage pourra les éviter la plupart du temps.

Un pare-feu bien configuré, basé sur un bon dimensionnement des limites par rapport aux capacités du système sera une bonne protection; même si configurer des limites veut dire parfois bloquer des requêtes légitimes.

Un inconvénient des solutions anti-DDoS de certains opérateurs sera justement que cette limite pourra être assez haute et laisser passer les « petites » attaques, petites mais suffisantes pour gêner la navigation sur votre site pour peu que l’infrastructure soit trop légère (mutualisée) ou que le code soit trop lourd.

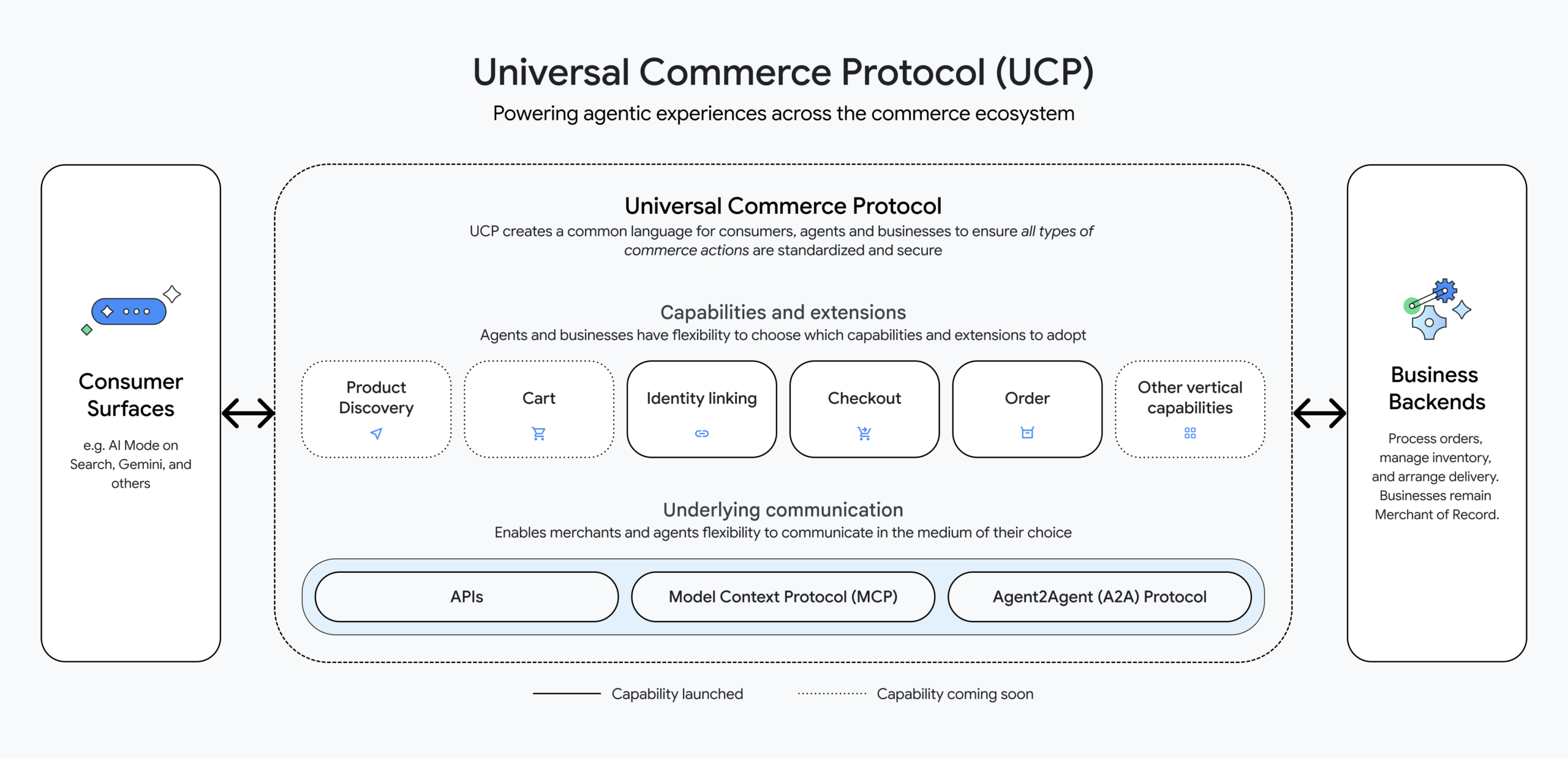

Visuel OVH sur le principe de diagnostic automatisé et bascule en mode mitigation* :

* Voir plus bas dans la page.

Nous avons un grand nombre de serveurs situés dans des data centers OVH et avons pu éprouver leur système de mitigation qui, une fois bien paramétré et couplé à une bonne infogérance, s’avère très fiable !

C – Répartition de charge

La meilleure méthode reste de combattre l’attaque massive par une défense massive.

Une architecture organisée autour de plusieurs serveurs redondants va permettre de diluer l’attaque entre plusieurs points d’accès. Ce qui permettra parfois que l’attaque soit transparente ou que cela ne se traduise que par un ralentissement – plutôt que par une mise hors ligne de l’installation.

C’est aussi pour cela que nous proposons à nos clients des offres de CDN; les CDN permettent de mitiger les attaques. Ces infrastructures sont conçues pour encaisser les attaques et demandera une grande quantité de ressources aux pirates ce qui, selon votre site, peut s’avérer rapidement non rentable.

D – Mitigation

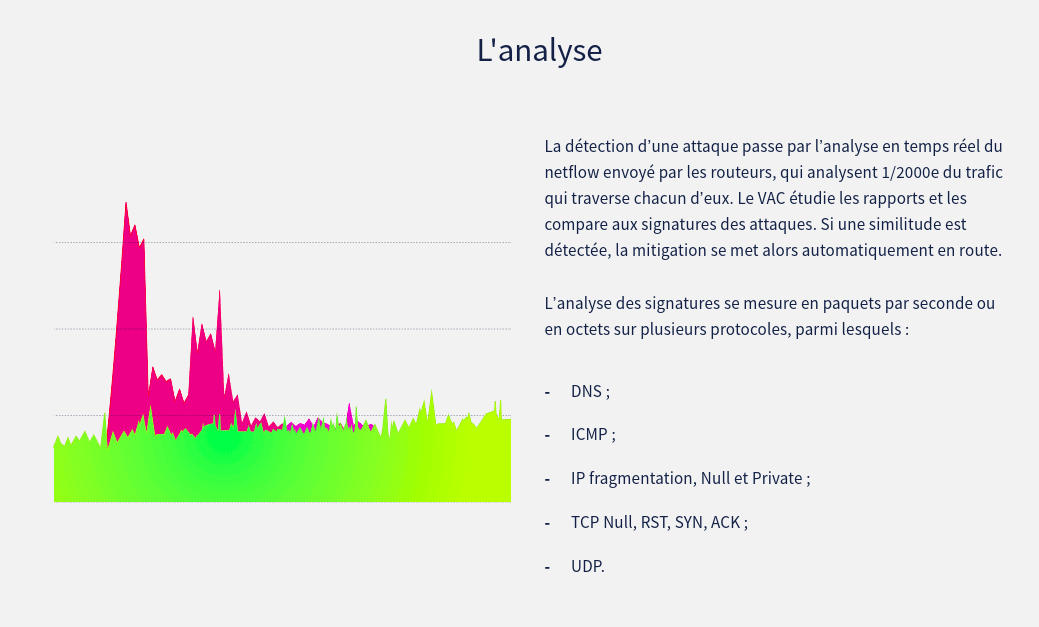

Lorsqu’une attaque s’avère trop forte et risque d’endommager l’infrastructure, le système va automatiquement basculer en mode « mitigation. »

Là, votre site sera placé derrière un filtre : tout le trafic sera redirigé vers une infrastructure dédiée dite « de mitigation » qui va tanker l’attaque et la filtrer, ne laissant atteindre le site que les visiteurs légitimes.

Attention néanmoins : se basant sur des critères automatiques (donc un brin obscurs) de réputation de chaque IP, ce n’est pas fiable à 100%. Dans un sens comme dans l’autre.

Conclusion

Ce type d’attaque est « simple » à mettre en œuvre et relativement efficace. Notamment lorsqu’utilisé par des pirates chevronnés et disposant de moyens matériels conséquents.

La question légitime à se poser est donc : est-ce que mes concurrents peuvent recruter des hackers pour attaquer mon site internet, e-commerce ou mon utilitaire en ligne ?

Oui, évidemment.

Ce ne sont pas les attaques les plus médiatiques, mais cela existe évidemment. Les entreprises sont les premières victimes de ces attaques et pour 12% d’entre elles, la concurrence parait clairement identifiée (source : Wikipédia, 2015)

Pas de raison de s’inquiéter outre mesure néanmoins : les attaques d’ampleur majeure sont rares et regroupent des communautés de hackers qui se rejoignent sur une cause commune (hacktivisme) ou à un niveau gouvernemental.

Et pour avoir déjà fait face à une attaque DDoS spectaculaire et médiatisée pour un client US : nous savons à quel point cela est soudain, brutal et ce qu’il faut mettre en place pour temporiser puis stabiliser (36h de travail en quasi continu de mémoire !)